以下を参照し、設計します。

ADの冗長構成をサポートします。最大3台です。

複数のドメインはサポートしません。

LDAPSはサポートしません。

| 項目 | 説明 |

|---|---|

| 認証サーバーの種類 | 認証サーバーの種類です。ADを選択できます。 |

| ドメイン機能レベル | Windows Server 2012以降を選択してください。 |

| フォレスト機能レベル | Windows Server 2012以降を選択してください。 |

| ドメインモード | ネイティブモード、または混在モードのどちらでも利用できます。 |

| セキュリティグループの管理方法 |

セキュリティグループの管理方法を決定します。

|

| KDCサーバー | KDCサーバーのFQDNを決定します。最大3つです。 |

| LDAPサーバー | LDAPサーバーのFQDNを決定します。最大3つです。 |

| ドメイン | 認証サーバーのドメインです。 |

| LDAP検索を代行するユーザー名 | 本製品からLDAPの検索を代行するユーザーを1名分作成してください。そのユーザーの名前です。 |

| LDAP検索を代行するユーザーのパスワード | 本製品からLDAPの検索を代行するユーザーを1名分作成してください。そのユーザーのパスワードです。 |

本製品の管理者ロール、またはユーザーロールを外部認証に登録されたユーザーに割り当てられます。

本製品の管理者ロールを割り当てたいADのユーザーに指定するADのセキュリティグループ名を設定します(デフォルト値:DashAdmin)。次にこのグループを対象ユーザーにAD上で関連付けます。

同様に本製品のユーザーロールを割り当てたいADのユーザーに指定するADのセキュリティグループ名を設定します(デフォルト値:DashUser)。次にこのグループを対象のADユーザーにAD上で関連付けます。

ADに登録されたユーザーのすべてを本製品にユーザーロールでアクセスする運用を選択できます。

ADのユーザー登録と同時に本製品のユーザーとして登録できるため運用の手間が減ります。

この場合、本製品の管理者ロール/ユーザーロールとADのセキュリティグループ連携運用off(デフォルト値:on)として設計します。

| 項目 | 説明 |

|---|---|

| 管理者ロールを割り当てたいADのセキュリティグループ名 | 本製品の管理者ロールを割り当てたいADのセキュリティグループ名を設計してください。(デフォルト値:DashAdmin) |

| 上記ADのセキュリティグループに割り当てるADのユーザー | 管理者ロールを割り当てたいADのユーザー名を設計してください |

| ユーザーロールを割り当てたいADのセキュリティロール名 | 本製品のユーザーロールを割り当てたいADのセキュリティグループ名を設計してください。(デフォルト値:DashUser) |

| 上記ADのセキュリティグループに割り当てるADのユーザー | ユーザーロールを割り当てたいADのユーザー名を設計してください。 |

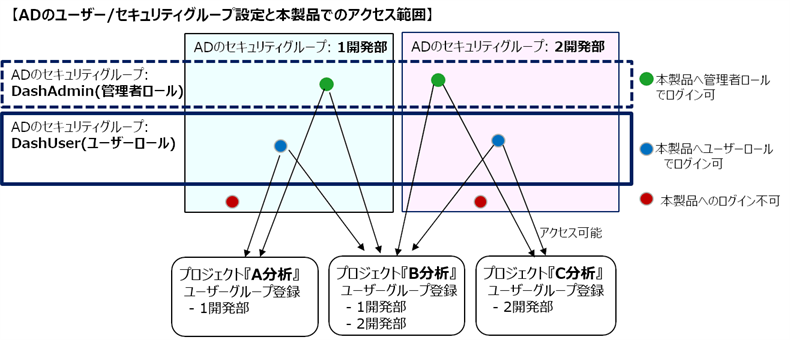

本製品ではADのセキュリティグループを以下のように本製品の管理者ロール、ユーザーロール設定およびプロジェクト・レシピへのアクセス制御のユーザーグループとして利用できます。

上記の図では、ADのセキュリティグループを以下のとおり設定しています。

本製品の管理者ロール、ユーザーロールのADのセキュリティグループ名

DashAdmin、DashUser

プロジェクト・レシピへのアクセス制御のユーザーグループに利用するADのセキュリティグループ名

1開発部、2開発部

ADのユーザー/セキュリティグループの設定変更は、本製品にログインするタイミングで検出され、本製品内のアクセス制御に反映されます。

ADのセキュリティグループに関してはグループ内にグループが所属するようなサブグループはサポートしていません。

| 項目 | 説明 |

|---|---|

| IdP(Identity Service Provider) | Windows Server 2016以降のADFSをサポートします。 |

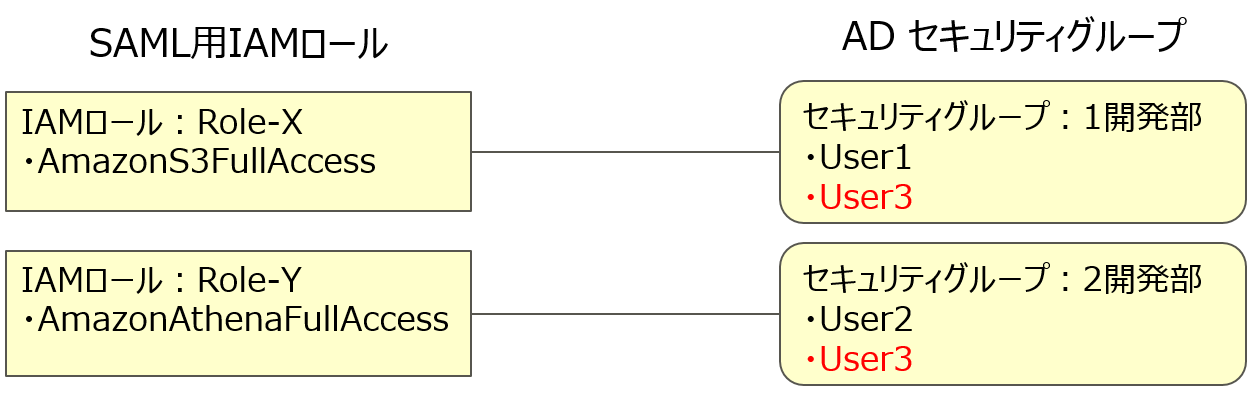

| SAML用IAMロール |

AWSのIAMで、ADのセキュリティグループに1:1に対応するSAML用IAMロールを作成します。 さらに、作成したIAMロールにそのセキュリティグループに許可するIAMポリシーを割り当てます。 |

ADFSで「要求規則の編集」を行うことで、「SAML用IAMロール」で作成したIAMロールとADのセキュリティグループを関連付けます。

ポイント

AWSサービスにアクセスする際に使用できるIAMロールは1つだけです。

ADユーザーは複数のセキュリティグループに所属する可能性があるため、下図のUser3のように、1人のADユーザーに複数のIAMロールがマッピングされる場合があります。

ADユーザーが複数のIAMロールにマッピングされている場合、ユーザーは、以下の契機でIAMロールを選択する必要があります。

本製品のWeb UIへのログイン時

本製品へのWeb UIの操作ではログイン時に選択したIAMロールが使用されます。

別のIAMロールに切り替えたい場合、本製品のWeb UIからログアウトし、再ログインする必要があります。

dashlibによるAmazon Athenaのデータベースへのアクセス時

コンテナの権限付与が行われていない場合、フローの編集画面からdashlibを使用し、 Amazon AthenaのデータベースにアクセスしようとするとユーザーIDとパスワードを要求されます。

入力したユーザーがADユーザーで、かつ、複数のIAMロールをもつ場合、ロールを選択する必要があります。

コンテナの権限付与については、「操作ガイド」の「3.1.6 設定」のコンテナの権限付与を参照してください。